變量覆蓋漏洞----extract()函數-創新互聯

Extract()函數引起的變量覆蓋漏洞

該函數使用數組鍵名作為變量名,使用數組鍵值作為變量值。但是當變量中有同名的元素時,該函數默認將原有的值給覆蓋掉。這就造成了變量覆蓋漏洞。

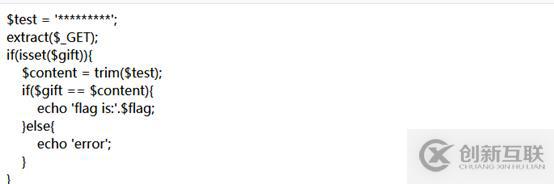

一、我們來查看一串代碼:

1、文件將get方法傳輸進來的值通過extrace()函數處理。

2、通過兩個if語句分別判斷是否存在gift變量,和變量gift的值和變量content的值是否相等。變量content的值是通過讀取變量test的值獲取到的。如果兩個變量相等輸出flag。如果不相等,輸出錯誤。

二、但是我們并不知道test的值是什么?所以我們使用變量覆蓋漏洞,重新給test賦值。

例如:$GET[‘test’]=’a’,被extract()函數處理后,就變成了$test=’a’,有與之同名的變量$test = '';,將其值覆蓋掉。并且get方法傳輸的gift參數的值也為a。這樣,$gift=$content。就可以獲得flag。

構造我們的payload:

Get方法傳值:?gift=a&test=a.最后進行測試:

得到我們夢寐以求的flag。

另外有需要云服務器可以了解下創新互聯scvps.cn,海內外云服務器15元起步,三天無理由+7*72小時售后在線,公司持有idc許可證,提供“云服務器、裸金屬服務器、高防服務器、香港服務器、美國服務器、虛擬主機、免備案服務器”等云主機租用服務以及企業上云的綜合解決方案,具有“安全穩定、簡單易用、服務可用性高、性價比高”等特點與優勢,專為企業上云打造定制,能夠滿足用戶豐富、多元化的應用場景需求。

新聞名稱:變量覆蓋漏洞----extract()函數-創新互聯

URL鏈接:http://newbst.com/article28/dihscp.html

成都網站建設公司_創新互聯,為您提供企業建站、網站內鏈、電子商務、網站排名、軟件開發、網站收錄

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

- 我該怎么選擇網頁設計公司? 2019-06-19

- 商城網站建立的具體步驟-成都網頁設計公司 2023-03-24

- 上海網頁設計公司:什么是提高網站安全性和改善用戶體驗的方法? 2020-11-14

- 為什么企業都找網頁設計公司做定制開發 2016-10-25

- 網頁設計公司的網頁設計原則 2016-07-06

- 成都網頁設計公司創新互聯——教你提高設計水平的小技巧! 2013-10-24

- 成都網頁設計公司教你如何將你網站的logo顯示在地址欄上 2020-02-28

- 如何維護成都網頁設計公司的服務器? 2016-10-27

- 創新互聯:網頁設計公司對網站建站影響 2022-12-01

- 如何選擇很好的網頁設計公司 2022-10-13

- 網頁設計公司網站哪家強? 2022-11-17

- 網頁設計公司問客戶的7個問題 2021-04-26